一位独立的网络安全研究人员,使用化名0x6rss,发现了Android版Telegram的一个关键漏洞。这个缺陷允许攻击者将恶意应用伪装成普通视频。

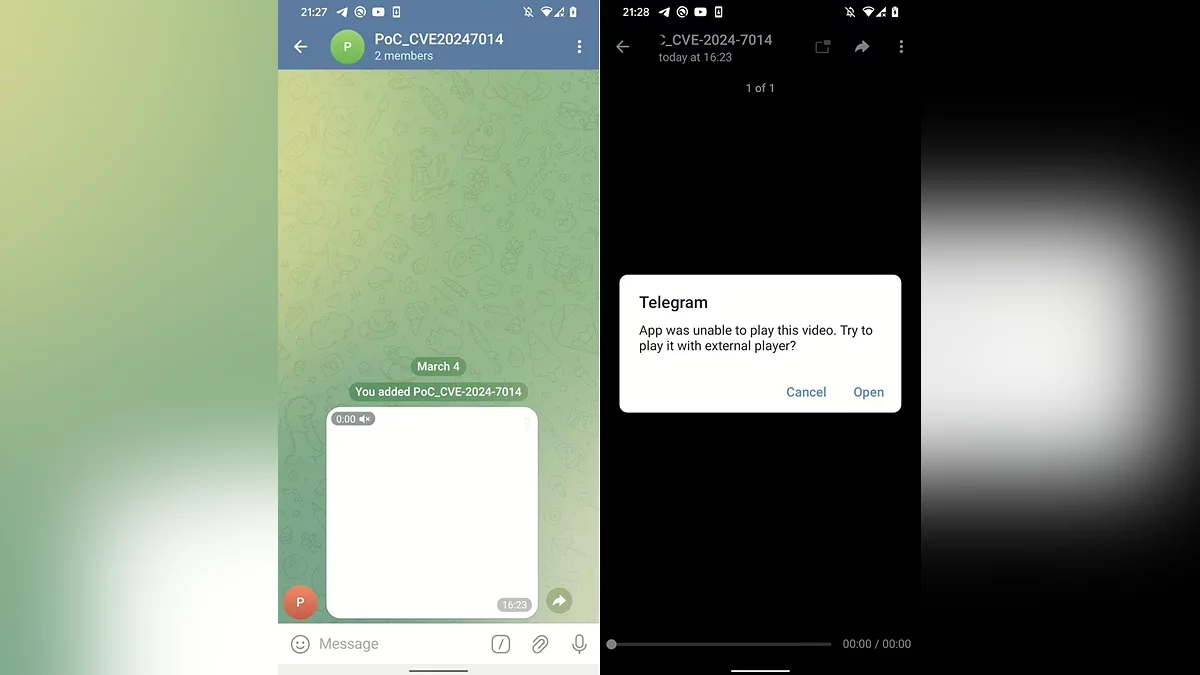

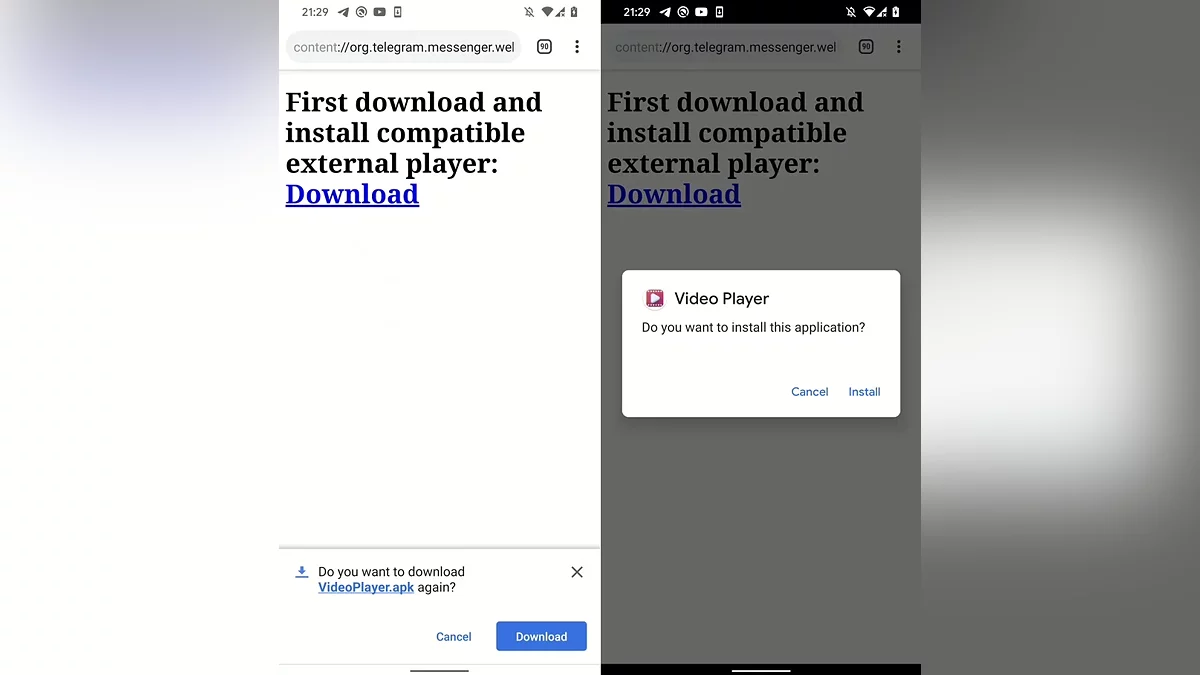

攻击者创建虚假的HTML文件,Telegram错误地将其识别为视频(带有.mp4扩展名)。当这样的文件被发送到聊天中时,它会显示为媒体内容。当用户尝试打开它时,消息应用会提示他们安装外部播放器。如果用户同意,恶意APK文件将被下载到设备上,能够窃取数据或安装间谍软件。

需要注意的是,成功安装要求受害者手动在其Android设置中启用来自未知来源的应用安装。然而,实践表明,许多用户并不知道风险,并授予这样的权限,特别是当文件来自可信联系人时。

这是今年发生的第二起此类事件。在2024年7月,发现了EvilVideo漏洞(CVE-2024-7014),其操作方式类似。这两种漏洞已在阴影论坛上积极出售,增加了潜在攻击的规模。

截至本新闻发布时,Telegram代表尚未提供任何官方评论。预计将在接下来的几周内发布补丁,但在此之前,对于800万Android用户来说,威胁仍然是关键的。

帖子已翻译 显示原文 (EN)

Arkadiy Andrienko

Arkadiy Andrienko